近日,有网络安全研究人员标记出三个恶意的 npm(Node.js 包管理器)软件包,这些软件包的攻击目标是一款颇受欢迎的由 AI 驱动的源代码编辑器 Cursor,且针对的是苹果 macOS 版本用户。 迄今为止,这三个软件包的下载量总共已超过 3200 次。

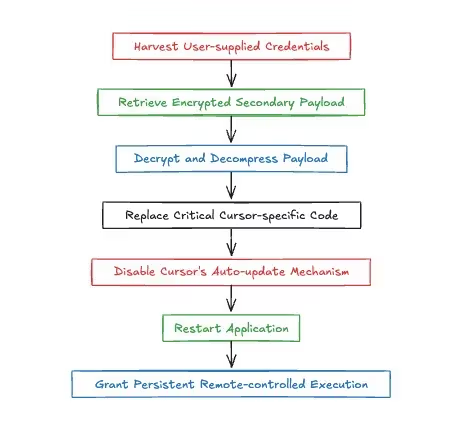

软件供应链安全公司 Socket 的研究人员 Kirill Boychenko 表示:“这些软件包伪装成提供‘最便宜的 Cursor API’的开发者工具,窃取用户凭据,从由威胁行为者控制的基础设施中获取有效加密负载,覆盖 Cursor 的 main.js 文件,并禁用自动更新以保持其持续性。”

有问题的软件包如下所列:sw-cur (2,771 次下载)、sw-cur1 (307 次下载) 和 aiide-cur (163 下载)。值得注意的是,目前这三个软件包仍可以继续从 npm 注册表下载。

其中,“aiide-cur ”于今年 2 月 14 日首次发布,是由一个名为“aiide”的用户上传的,其 npm 库被描述为“用于配置 macOS 版本的光标编辑器的命令行工具”。另外两个软件包则是由一名化名为 “gtr2018” 的恶意行为者提前一天发布的。

在被安装后,这些软件包旨在获取用户提供的 Cursor 凭据并从远程服务器 (“t.sw2031[.]com“或”api.aiide[.]xyz“),然后用于用恶意逻辑替换特定于 Cursor 的合法代码。

对这三个软件包的代码片段进行处理和注释之后,Socket 发现它们共有一个核心后门逻辑:只有硬编码的域名,以及(就 sw‑cur1 和 aiide‑cur 而言)最后的调用有所不同;而凭据窃取、加密加载器检索、解密例程以及文件补丁序列在其他方面都是相同的。

据 Socket 称,一旦这些库被安装,它们就会被设计用来窃取用户提供的 Cursor 凭据,并从远程服务器(“t.sw2031[.]com” 或 “api.aiide[.]xyz”)获取下一阶段的有效载荷,然后用恶意逻辑替换合法的 Cursor 特定代码。并且,sw-cur 还进一步采取了禁用 Cursor 的自动更新机制并终止所有 Cursor 进程的步骤。然后这些 npm 软件包会继续重启应用程序,以便被篡改的代码生效,从而允许恶意行为者能够在该平台的环境中执行任意代码。

恶意软件包的执行流程图

此攻击专门针对 Cursor 在 macOS 系统上的安装,方法是修改 /Applications/Cursor.app/… 路径下的诸如 main.js 之类的内部文件,利用该编辑器可信赖的运行时环境来执行由恶意行为者控制的代码,并持续运行。

“这三个软件包的设计表明,攻击者蓄意利用开发者的工作流程以及 IDE 的信任边界,以获取长期的访问权限和控制权。这是对开发者信任的代码编写工具的攻击。”Socket 建议,所有怀疑已遭受攻击的机构从经过验证的安装程序中重新安装 Cursor,更换所有受影响的凭据,并对源代码控制和构建工件进行审核,以查找未经授权的更改迹象。

“这类攻击活动凸显了日益增长的供应链威胁,恶意行为者越来越多地使用恶意补丁来攻击受信任的本地软件。”Boychenko 表示。而这类攻击活动能被成功实施的“卖点”在于,攻击者试图利用开发人员对 AI 的兴趣,以及部分人群想要避免支付 Cursor AI 使用费用、寻找更廉价访问 AI 模型方式的心理。

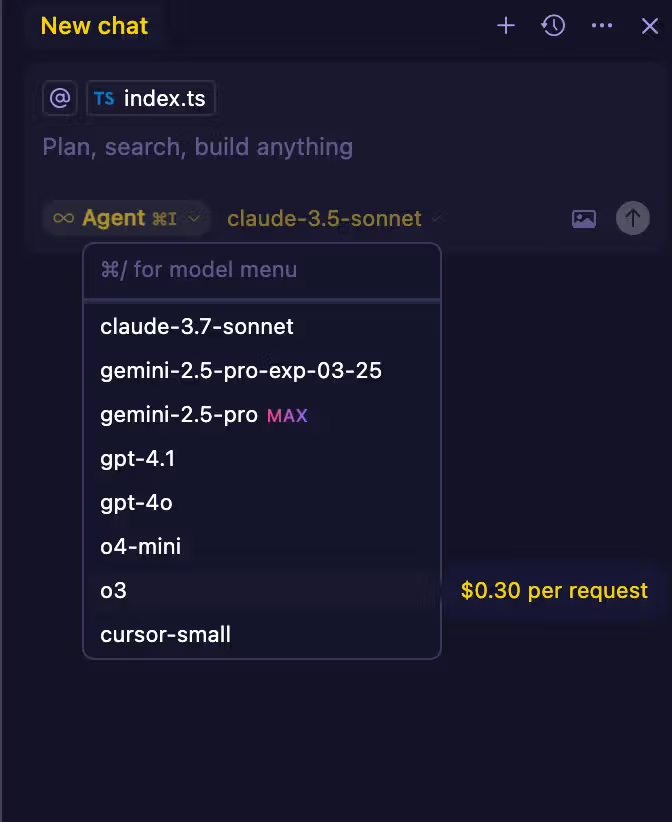

作为一款以 AI 为核心的 IDE,Cursor 提供了对诸如 Claude、Gemini 和 GPT-4 等大型语言模型的分级访问权限,高级模型的调用是按次收费的(如 OpenAI 的最新推理模型 o3 每次调用收费 0.3 美元)。虽然用户可以使用自己的 API 密钥,但一些用户可能会寻求更便宜或非官方的集成方式来降低成本。

“恶意行为者使用‘最便宜的 Cursor API’这样的标语,很可能就是针对这一群体,用打折访问的承诺引诱用户,同时悄然部署后门程序。”Boychenko 补充道。

对于个人用户,受感染的 IDE 会带来凭据被盗、代码泄露和可能传递其他恶意软件的直接风险。一旦恶意行为者获得其 Cursor 凭据,他们就可以访问付费服务,更关键的是,可以访问受害者在 IDE 中打开的任何代码库。由于注入的代码以用户的权限运行,因此它可以在不被发现的情况下执行进一步的恶意脚本或提取敏感数据。

在企业环境或开源项目中带来的风险则成倍增加。开发人员计算机上的特洛伊木马 IDE 可能会泄露专有源代码,在构建中引入恶意依赖项,或作为 CI/CD 管道内横向移动的立足点。由于恶意补丁禁用了 Cursor 的自动更新机制,因此它可以长时间保持活动状态。

但也有网友表示,“这只是凸显了我们所有人都面临的供应链风险。目前,它们针对的是那些愿意下载 ‘最便宜 API’ 的蠢货。但从理论上讲,没人能阻止有人将恶意代码打包到特定发行版的 vi/vim/gvim 软件包中。 ”

Socket 的这些发现表明了一种新兴趋势,即恶意行为者正利用流氓 npm 软件包,作为对开发人员系统上已安装的其他合法库或软件进行恶意修改的一种方式。而这亟待解决,因为其允许恶意软件在恶意库被删除后继续存在,从而增加了一层新的复杂性,要求开发人员必须重新干净利落地安装被篡改的软件。

Socket 进一步解释道:“基于补丁的入侵是针对开源软件供应链的恶意行为者武器库中的一种新的强大手段:攻击者没有(或额外)将恶意软件混入软件包管理器,而是发布一个看似无害的 npm 软件包,重写受害者计算机上已被信任的代码。通过在合法的父进程(IDE 或共享库)内作,恶意逻辑继承了应用程序的信任,即使在有问题的软件包被删除后仍能持续存在,并自动获得该软件拥有的任何权限,从 API 令牌和签名密钥到对外网络访问权限。”

为了应对此类新型供应链威胁,防御者需要标记那些运行安装后脚本、修改 node_modules 之外文件,或发起意外网络调用的软件包,并将这些标记与严格的版本固定、实时依赖项扫描以及对关键依赖项的文件完整性监控相结合。

在披露有关 Cursor 的这一情况同时,Socket 还发现了另外两个恶意 npm 软件包:“pumptoolforvolumeandcomment” 和 “debugdogs”,据介绍,它们会传递经过混淆处理的有效载荷,进而窃取加密货币密钥、钱包文件,以及与名为 BullX 的加密货币平台相关的交易数据且攻击目标是 macOS 系统。这些被捕获的数据会被泄露到一个 Telegram 机器人上。

这两个软件包在 2024 年 9 月被一个名为 “olumideyo” 的用户发布,到目前为止,“pumptoolforvolumeandcomment” 已被下载了 625 次,“debugdogs” 总共被下载了 119 次。

“‘debugdogs’ 只是调用了‘pumptoolforvolumeandcomment’,使其成为了一种便捷的二次感染有效载荷。这种‘包装器’模式强化了主要攻击手段,使得恶意代码无需更改核心恶意代码,就能以多个名称轻易传播。”安全研究员 Kush Pandya 表示,“这种高度针对性的攻击可以在几秒钟内清空钱包并暴露敏感凭证和交易数据。”

(文:AI前线)